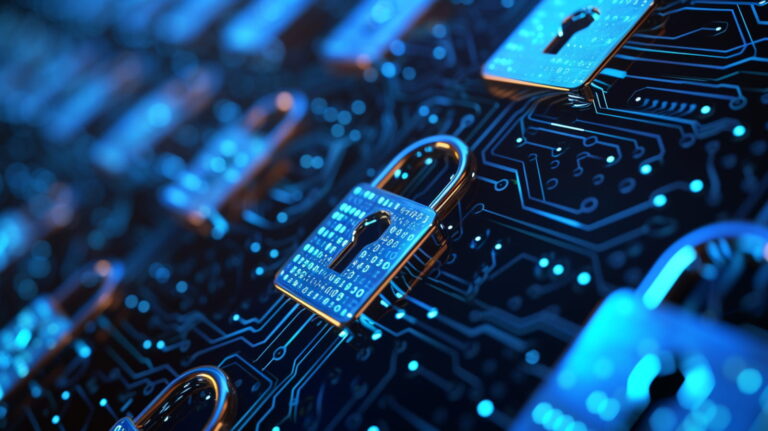

Güvenlik duvarı (Firewall), IDS (Saldırı Tespit Sistemi) ve IPS (Saldırı Önleme Sistemi) siber güvenlik alanında kullanılan önemli çözümlerdir. Bu sistemler, ağ ve bilgi sistemlerinin güvenliğini sağlamak ve siber saldırılara karşı koruma sağlamak için kullanılır.

1. Güvenlik Duvarı (Firewall):

Güvenlik duvarı, ağ trafiğini kontrol eden ve güvenliğini sağlayan bir sistemdir. Gelen ve giden ağ paketlerini belirlenen güvenlik kurallarına göre denetler ve izin verilen trafiği geçirirken, potansiyel olarak zararlı trafiği engeller. Güvenlik duvarları donanım, yazılım veya her ikisinin bir kombinasyonu olarak uygulanabilir.

Güvenlik duvarı türleri:

- Paket filtreleme: Ağ paketlerinin IP adresi, port numarası ve protokol türü gibi bilgilerine göre filtreleme yapar.

- Durum Tabanlı İnceleme (Stateful Inspection): Ağ bağlantılarının durumunu takip ederek, geçerli bağlantılara izin verir ve diğerlerini engeller.

- Uygulama Katmanı Güvenlik Duvarları: Uygulama protokolleri ve işlemleri üzerinde daha derinlemesine kontrol sağlayarak, zararlı veya istenmeyen trafiği engeller.

2. IDS (Saldırı Tespit Sistemi):

Saldırı Tespit Sistemi (IDS), ağ ve sistemlerde gerçekleşen potansiyel saldırıları ve güvenlik ihlallerini tespit etmek için kullanılır. IDS, ağ trafiği ve sistem logları üzerinde sürekli izleme yaparak şüpheli faaliyetleri belirler ve uygun uyarılar verir.

IDS türleri:

- Ağ tabanlı IDS (NIDS): Ağ trafiğini analiz eder ve potansiyel saldırıları tespit eder.

- Ana bilgisayar tabanlı IDS (HIDS): Tek bir bilgisayar veya sunucunun loglarını ve sistem faaliyetlerini analiz ederek şüpheli faaliyetleri tespit eder.

3. IPS (Saldırı Önleme Sistemi):

Saldırı Önleme Sistemi (IPS), IDS’nin gelişmiş bir sürümüdür ve sadece saldırıları tespit etmekle kalmaz, aynı zamanda otomatik olarak müdahale ederek zararlı trafiği engeller. IPS, potansiyel saldırılara karşı proaktif bir savunma sağlar.

IPS türleri:

- Ağ Tabanlı IPS (NIPS): Ağ düzeyinde çalışır ve ağ trafiğini analiz ederek saldırıları engeller.

- Ana Sistem Tabanlı IPS (HIPS): Bireysel bilgisayarlar ve sunucular için çalışır, sistem faaliyetlerini ve loglarını izler ve potansiyel tehditlere karşı koruma sağlar.

IPS ve IDS arasındaki temel fark, IPS’nin aktif olarak saldırıları engellemesi ve müdahale etmesi, IDS’nin ise sadece saldırıları tespit edip uyarmasıdır.

Güvenlik duvarı, IDS ve IPS çözümleri genellikle birlikte kullanılır, böylece birbirlerini tamamlarlar ve ağ güvenliği ve koruması için daha kapsamlı bir strateji sunarlar. Güvenlik duvarları temel ağ trafiği filtrelemesi sağlarken, IDS ve IPS daha derinlemesine analiz ve gerçek zamanlı müdahale yeteneği sunar.

Özetle, güvenlik duvarı, IDS ve IPS, ağ ve bilgi sistemlerini siber saldırılara karşı korumak için kullanılan önemli çözümlerdir. Bu sistemler, güvenliğin sağlanması ve siber tehditlerin önlenmesi için birbirlerine tamamlayıcı özellikler sunar. İdeal olarak, güçlü siber güvenlik sağlamak için bu üç çözüm bir arada kullanılmalıdır.

Güvenlik duvarı, IDS ve IPS, siber güvenlikte kullanılan önemli çözümler olsa da, daha geniş bir siber güvenlik stratejisi içerisinde başka önemli bileşenler ve teknikler de vardır. İşte bazıları:

- Antivirüs ve Antimalware Yazılımı: Zararlı yazılımlara (virüsler, truva atları, solucanlar, fidye yazılımları vb.) karşı koruma sağlar ve bu tür tehditleri temizler.

- Erişim Kontrolü Ve Kimlik Doğrulama: Yetkisiz erişimi önlemek ve kullanıcıların, uygulamaların ve cihazların kimliklerini doğrulamak için kullanılır.

- Veri Sızıntısı Önleme (DLP): Hassas verilerin korunmasına yardımcı olmak ve yetkisiz paylaşımını önlemek için kullanılır.

- Şifreleme: Verilerin gizliliğini ve bütünlüğünü korumak için kullanılır. Veri iletimi sırasında ve depolanırken şifreleme önemlidir.

- Ağ Segmentasyonu: Ağı daha küçük, izole edilmiş segmentlere ayırarak, saldırganların bir bölümden diğerine geçişini zorlaştırır ve güvenlik ihlallerinin etkilerini sınırlandırır.

- Güvenlik Bilinci Eğitimi: Kullanıcıların siber güvenlik tehditlerini ve doğru güvenlik uygulamalarını anlamalarına yardımcı olmak için yapılan eğitim programlarıdır. İnsan faktörü siber güvenlikte önemli bir rol oynar.

- Sürekli İzleme Ve Günlük Yönetimi: Ağ ve sistem faaliyetlerinin sürekli olarak izlenmesi ve analizi, potansiyel tehditlerin ve güvenlik olaylarının erken tespiti için önemlidir.

- Yedekleme Ve Felaket Kurtarma Planları: Kritik verilerin ve sistemlerin yedeklenmesi ve felaket durumunda operasyonların sürdürülebilirliğini sağlamak için planlar geliştirilmesi gereklidir.

- Güncelleme Ve Yamanın Yönetimi: Yazılım ve donanım bileşenlerinin sürekli olarak güncellenmesi ve yamalanması, güvenlik açıklarını önlemeye yardımcı olur.

Bu öğeler, siber güvenlik stratejinizin temel bileşenlerinden sadece bazılarıdır. Genel olarak, kapsamlı ve çok katmanlı bir siber güvenlik yaklaşımı, ağ ve sistemlerinizi korumak için en etkili yöntemdir.

Siber güvenlik alanında sürekli gelişmekte olan tehditlere ve saldırılara karşı daha iyi bir koruma sağlamayı amaçlandığından aşağıda adı geçen teknolojilerin entegrasyonu daha da önemli bir rol almıştır.

- Yapay Zeka (AI) ve Makine Öğrenimi (ML): AI ve ML, siber güvenlik çözümlerinde önemli rol oynamaya başlamıştır. Bu teknolojiler, anormal davranışları ve şüpheli faaliyetleri tespit etmek için büyük veri kümesi analizi ve örüntü tanıma yetenekleri sunar.

- Blockchain: Blockzincir teknolojisi, siber güvenlikte güvenilirlik, şeffaflık ve veri bütünlüğü sağlamak için kullanılabilir. Özellikle, kimlik doğrulama ve güvenli veri paylaşımı için kullanılabilir.

- Sıfır Güven Modeli (Zero Trust): Bu model, herhangi bir ağ içindeki kullanıcıların, uygulamaların ve cihazların güvendiği varsayılmaz ve sürekli kimlik doğrulama gerektirir. Bu yaklaşım, iç ve dış tehditlere karşı daha güçlü bir koruma sağlar.

- Tehdit İstihbaratı Ve Bilgi Paylaşımı: Siber güvenlik tehditlerini ve saldırı yöntemlerini anlamak için tehdit istihbaratı ve bilgi paylaşımı önemlidir. Bu, örgütlerin ve güvenlik uzmanlarının güncel ve önceden bilinen tehditlere karşı daha hızlı ve etkili bir şekilde yanıt vermesine yardımcı olur.

- OT ve IoT Güvenliği: Endüstriyel kontrol sistemleri (OT) ve Nesnelerin İnterneti (IoT) cihazları güvenlik açısından hassas alanlardır. Bu sistemler ve cihazlar için özel güvenlik önlemleri ve protokoller geliştirilmelidir.

- Güvenlik Orkestrasyon, Otomasyon ve Tepki (SOAR): SOAR, güvenlik olaylarını otomatikleştirmek, hızlandırmak ve ölçeklendirmek için teknolojileri ve süreçleri bir araya getiren bir yaklaşımdır. Bu, siber güvenlik ekiplerinin tehditlere daha hızlı ve etkili bir şekilde yanıt vermesine olanak tanır. Siber güvenlik alanında sürekli gelişen tehditlerle başa çıkmak için bu yeni teknolojiler ve yaklaşımlar önemlidir. Örgütlerin ve güvenlik profesyonellerinin bu yenilikleri benimsemesi ve güvenlik stratejilerine entegre etmesi, sürekli gelişen siber tehditlere karşı daha etkili ve kapsamlı bir koruma sağlamak için önemlidir.

- Bulut Güvenliği: Bulut bilişim giderek daha yaygın hale geldikçe, bulut hizmetlerinin güvenliği de büyük öneme sahiptir. Bulut tabanlı veri depolama ve işleme hizmetlerinin güvenliğini sağlamak için özel politikalar, güvenlik kontrolleri ve şifreleme yöntemleri gereklidir.

- DevSecOps: Geliştirme, güvenlik ve işletim süreçlerini birleştiren DevSecOps yaklaşımı, uygulama ve altyapı güvenliğini sürekli ve otomatik olarak sağlar. Bu yaklaşım, güvenliği yazılım geliştirme sürecinin başından itibaren entegre ederek siber riskleri önlemeye ve hızlı bir şekilde yanıt vermeye yardımcı olur.

- İçeriden Gelen Tehditlere Karşı Koruma: İçeriden gelen tehditler, özellikle yetkili kullanıcılar tarafından yapılan kötü niyetli faaliyetler veya ihmaller, örgütler için büyük bir siber güvenlik riski oluşturabilir. İç tehditlere karşı koruma sağlamak için, düzgün erişim kontrolleri, sürekli izleme ve kullanıcı eğitimi gibi önlemler alınmalıdır.

- Mobil Güvenlik: Mobil cihazlar ve uygulamalar da siber güvenlik riskleri taşır. Mobil cihaz yönetimi (MDM) ve mobil uygulama yönetimi (MAM) çözümleri, cihaz ve uygulama güvenliğini sağlamak için kullanılabilir.

Bu teknolojiler ve yaklaşımların benimsenmesi ve uygulanması, örgütlerin ve bireylerin siber güvenlik risklerini azaltmaya ve sürekli değişen tehdit ortamında koruma sağlamaya yardımcı olacaktır. Her örgüt ve kullanıcı, kendi özel gereksinimlerine ve durumlarına uygun güvenlik önlemleri ve teknolojileri seçmelidir.