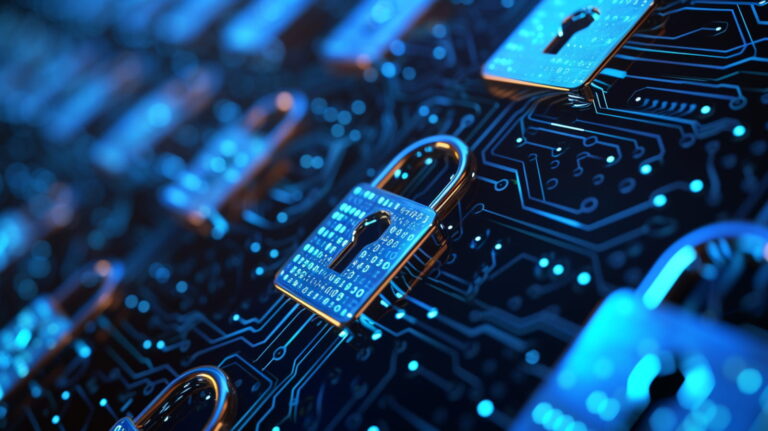

Şirketiniz en pahalı güvenlik duvarlarına (Firewall) ve en güncel antivirüs yazılımlarına sahip olabilir. Peki, saldırgan kapıyı kırmak yerine “anahtarı” kullanarak içeri girerse ne olur?

Siber güvenlik dünyasında acı bir gerçek var: En yıkıcı siber saldırıların büyük bir kısmı, dışarıdan gelen “hackleme” girişimleriyle değil, ele geçirilen veya kötüye kullanılan yetkili hesap bilgileriyle (credentials) gerçekleşiyor. LTS Bilişim olarak, güvenlik mimarilerindeki bu kritik açığı kapatmak için PAM (Ayrıcalıklı Erişim Yönetimi) çözümlerinin neden artık bir tercih değil, zorunluluk olduğunu ele alıyoruz.

Neden Sadece “Dışarıyı” Korumak Yetmez?

Geleneksel güvenlik anlayışı, kalenin duvarlarını yükseltmeye odaklanır. Ancak modern tehditler genellikle içeriden yükselir veya yasal bir kullanıcı gibi görünerek sisteme sızar. Bir sistem yöneticisinin (Admin) şifresi ele geçirildiğinde, güvenlik duvarlarınız bu tehdidi “yetkili personel” olarak algılar ve geçit verir.

İşte bu noktada PAM, “güven ama doğrula” prensibini bir adım öteye taşıyarak “asla güvenme, sürekli doğrula” (Zero Trust) yaklaşımını devreye sokar.

LTS Bilişim Güvencesiyle PAM’ın Size Kazandıracakları

1. Kör Noktaları Aydınlatın (Tam İzlenebilirlik): Sistemlerinizde o an kimin, hangi değişikliği yaptığını biliyor musunuz? PAM çözümleri, yetkili oturumları video kaydı alır gibi saniye saniye izlemenizi ve kaydetmenizi sağlar. Olası bir sorunda “bunu kim yaptı?” sorusunun cevabı saniyeler içinde elinizdedir.

2. Excel Dosyalarından Kurtulun (Şifre Kasası): Pek çok kurumda sunucu şifreleri hala Excel dosyalarında veya post-it’lerde saklanıyor. Bu, felakete davetiye çıkarmaktır. PAM, tüm şifreleri izole edilmiş, yüksek güvenlikli dijital bir kasada (Vault) saklar. Kullanıcılar şifreyi görmeden, arka planda güvenli bir tünelle sisteme bağlanır.

3. “Yetki Zehirlenmesini” Önleyin (En Az Ayrıcalık İlkesi): Her adminin her sunucuya erişmesi gerekmez. LTS Bilişim’in uyguladığı PAM stratejileri ile personelinize sadece ihtiyaç duyduğu an (Just-in-Time) ve sadece ihtiyaç duyduğu sunucu için yetki verirsiniz. İş bitince kapı otomatik olarak kapanır.

4. Denetimlerde “Panik” Havasına Son (Regülasyon Uyumu): KVKK, ISO 27001 veya GDPR denetimlerinde en çok sorulan “erişim logları nerede?” sorusuna, PAM üzerinden anında rapor üreterek yanıt verebilirsiniz. Yasal uyumluluk süreciniz otomatikleşir.

Kontrolü Yeniden Elinize Alın

Siber saldırganların en sevdiği hedef, yönetilmeyen ve denetlenmeyen yetkili hesaplardır. Bu hesapları korumasız bırakmak, şirketinizin en değerli verilerini riske atmaktır.

LTS Bilişim’in siber güvenlik uzmanlığıyla, kurumunuza özel PAM mimarisini kurgulamak ve “içerideki” güvenliğinizi en üst seviyeye çıkarmak için bizimle iletişime geçin. Unutmayın, güvenliği şansa bırakamazsınız.